CIH

|

Ten artykuł od 2023-09 zawiera treści, przy których brakuje odnośników do źródeł. |

| Virus.Win9x.CIH | |

| |

| Skrócona nazwa |

CIH |

|---|---|

| Inne nazwy |

Czarnobyl, Spacefiller |

| Rodzina |

Wirusy |

| Rodzaj |

Portable Executable |

| Kraj pochodzenia |

Tajwan |

| Autor |

Chen Ing-hau (CIH) |

| Dotknięte systemy operacyjne |

Windows 9x |

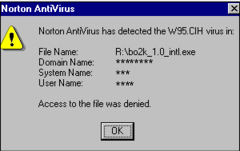

CIH (także „Czarnobyl” lub „Spacefiller”) – wirus komputerowy atakujący systemy z rodziny Microsoft Windows 9x. Po raz pierwszy został wykryty w lipcu 1998 roku w Tajwanie[1]. Program napisał Chen Ing-hau (陳盈 豪, pinyin: Chén Yíngháo), student Tatung University w Tajwanie.

Wirus nadpisywał krytyczne informacje na zainfekowanych dyskach, a w niektórych przypadkach potrafił nawet uszkodzić pamięć BIOS[2]. Szacuje się, że 60 milionów komputerów na świecie zostało przez niego zainfekowanych, co spowodowało straty w wysokości 1 miliarda USD[3].

Chen twierdził, że napisał wirusa, aby podważyć śmiałe tezy o skutecznym działaniu oprogramowania antywirusowego[4]. Zgodnie z oświadczeniem Chena, po rozprzestrzenieniu się wirusa na uniwersytecie Tatung przeprosił on szkołę i udostępnił do pobrania program antywirusowy. Został on stworzony wraz ze studentem Tamkang University, Weng Shi-hao (翁世豪). Tajwańscy prokuratorzy nie mogli wówczas postawić zarzutów Chenowi, ponieważ żadna ofiara nie wystąpiła z pozwem[5]. Wydarzenia te doprowadziły do powstania nowych przepisów dotyczących przestępczości komputerowej w Tajwanie.

Alternatywna nazwa wirusa, „Czarnobyl”, nawiązuje do katastrofy w Czarnobylu na terenie ZSRR z 26 kwietnia 1986 roku. Niektóre warianty wirusa uruchamiały atak właśnie 26 kwietnia. Nazwę „Spacefiller” wprowadzono ze względu na nietypowy schemat działania wirusa. Większość wirusów zapisywała swój kod na końcu zainfekowanego pliku, zwiększając przy tym jego rozmiar, co umożliwiało wykrycie. CIH szukał natomiast luk w istniejącym kodzie programu, które następnie wypełniał swoim kodem. Nie powodowało to zwiększenia rozmiaru pliku, co utrudniało wykrycie wirusa.

Historia[edytuj | edytuj kod]

Wirus pojawił się w 1998 roku. W marcu 1999 roku dostarczono kilka tysięcy IBM Aptivas z wirusem CIH[6], zaledwie miesiąc przed uruchomieniem wirusa. 31 grudnia 1999 roku Yamaha dostarczyła aktualizację oprogramowania na dyski CD-R400, które zostały zainfekowane wirusem. W lipcu 1998 roku wersja demonstracyjna pierwszoosobowej strzelanki SiN została zainfekowana przez jeden z mirrorów wirusa[7].

Drugi wariant CIH został opublikowany po raz pierwszy 26 kwietnia 1999 roku, a większość szkód miała miejsce w Azji. CIH wypełniał pierwsze 1024 KB dysku rozruchowego hosta zerami, a następnie atakował niektóre typy systemu BIOS. Oba te warianty powodowały, że komputer nie działał, a dla większości zwykłych użytkowników wirus zasadniczo zniszczył komputer. Technicznie jednak możliwe było zastąpienie układu BIOS, a metody odzyskiwania danych z dysku twardego pojawiły się później.

Obecnie CIH nie jest tak rozpowszechniony jak kiedyś, ze względu na świadomość zagrożenia oraz fakt, że dotyczy on tylko starszych systemów operacyjnych Windows 9x (95, 98, ME).

Wirus pojawił się ponownie w 2001 roku, kiedy wariant robaka LoveLetter w pliku VBS zawierającym procedurę droppera dla wirusa CIH krążył w Internecie pod pozorem nagiego zdjęcia Jennifer Lopez.

Zmodyfikowana wersja wirusa o nazwie CIH.1106 została odkryta w grudniu 2002 roku, ale nie jest uważana za poważne zagrożenie.

Specyfika wirusa[edytuj | edytuj kod]

CIH rozprzestrzenia się w formacie Portable Executable, infekując systemy operacyjne Windows 9x, Windows 95, 98 i ME. Nie są na niego podatne systemy operacyjne oparte na Windows NT[8].

CIH infekuje przenośne pliki wykonywalne, dzieląc większość swojego kodu na małe fragmenty, które wstawia w luki między sekcjami powszechnie występujące w plikach PE. Wirus zapisuje w niewykorzystanej przestrzeni na końcu nagłówka pliku niewiele ważącą procedurę ponownego złożenia w całość, wraz z tablicą lokalizacji własnych fragmentów kodu. Dzięki temu CIH zyskał alternatywną nazwę „Spacefiller”. Rozmiar wirusa to około 1 kB. Ponieważ infekuje on tekst pomiędzy pustymi fragmentami w kodzie, jest bardzo trudny do wykrycia przez programy antywirusowe. W celu przechwycenia wywołań systemowych wykorzystuje metody przeskakiwania z pierścieni ochronnych procesora stopnia 3 na 0.

Wirus składa się z dwóch ładunków. Jeden z nich nadpisuje pierwszy megabajt (1024 KB) dysku twardego zerami, zaczynając od sektora 0. Powoduje to usunięcie zawartości tabeli partycji, co może skutkować zawieszeniem się urządzenia lub wyświetleniem niebieskiego ekranu śmierci.

Na skutek działania tego ładunku tracone są wszelkie informacje zastąpione przez wirus zerami. Jeżeli pierwszą partycją jest FAT32 i jest większa niż 1 GB, nadpisane zostaną jedynie: MBR, tablica partycji, sektor rozruchowy oraz pierwsza kopia FAT pierwszej partycji. Rekord MBR oraz sektor rozruchowy można bez problemu zastąpić wersją domyślną. Następnie tablicę partycji można odbudować skanując dysk, a kopię partycji FAT można przywrócić za pomocą kopii zawartej w dalszych sektorach. Oznacza to, że w tym przypadku można odzyskać wszystkie dane użytkownika. Odzyskiwanie takie może zostać wykonane automatycznie, np. przez narzędzie Fix CIH.

Jeżeli pierwsza partycja nie ma systemu plików FAT32 lub jest mniejsza niż 1 GB, większość danych użytkownika na tej partycji pozostanie nienaruszona, ale bez katalogu głównego i systemu plików FAT, co sprawi, że będzie trudna do odzyskania, szczególnie w przypadku znacznej fragmentacji.

Drugi ładunek próbuje zapisać się do pamięci Flash BIOS-u. Możliwe, że niezamierzoną funkcją tego kodu jest to, że w BIOS-ach, w których wirusowi uda się zapisać pomyślnie, krytyczny fragment kodu BIOS zostaje nadpisany, co uniemożliwia uruchomienie komputera. Ta procedura działa tylko na niektórych urządzeniach i jest szczególnie skuteczna na maszynach z płytami głównymi opartymi na chipsecie Intel 430TX. Najważniejszym czynnikiem wpływającym na szanse powodzenia ataku jest rodzaj układu BIOS na płycie głównej. Różne układy pamięci BIOS (lub rodziny układów) mają specyficzne procedury umożliwiające zapis. CIH nie testuje rodzajów pamięci BIOS na zainfekowanym komputerze – ma tylko jedną sekwencję umożliwiającą zapis.

Jeżeli drugi ładunek pomyślnie zainfekuje pamięć BIOS, komputer w ogóle się nie uruchomi. Wówczas było zwykle konieczne przeprogramowanie lub wymiana układu BIOS, ponieważ większość systemów podatnych na CIH nie oferowało możliwości przywracania BIOS.

Warianty[edytuj | edytuj kod]

| Nazwa | Uwagi |

|---|---|

| CIH v1.2/CIH.1003 | Ten wariant jest najczęstszy i aktywuje się 26 kwietnia. Zawiera ciąg znaków CIH v1.2 TTIT.

|

| CIH v1.3/CIH.1010.A i CIH1010.B | Również aktywuje się 26 kwietnia. Zawiera ciąg znaków CIH v1.3 TTIT.

|

| CIH v1.4/CIH.1019 | Aktywuje się 26 dnia każdego miesiąca. Zawiera ciąg znaków CIH v1.4 TATUNG. |

| CIH.1049[9] | Ten wariant aktywuje się 2 sierpnia zamiast 26 kwietnia[10]. |

Przypisy[edytuj | edytuj kod]

- ↑ Virus:DOS/CIH | F-Secure Labs [online], www.f-secure.com [dostęp 2023-11-19] (ang.).

- ↑ What is the Chernobyl virus? [online], Security [dostęp 2023-11-19] (ang.).

- ↑ [https://web.archive.org/web/20130417062110/http://www.ithome.com.tw/itadm/article.php?c=38975 �qCIH�u�����b�ȡv�ܨ��u�����W�H�v | IT�H�� | iThome online] [online], web.archive.org, 17 kwietnia 2013 [dostęp 2023-11-19] [zarchiwizowane z adresu 2013-04-17].

- ↑ Parenting.com.tw. 從駭電腦到愛旅行─昔日網路小子陳盈豪.

- ↑ [https://web.archive.org/web/20131029210313/http://www.cyy.moj.gov.tw/ct.asp?xItem=24238&ctNode=13535 �����b�ȡA���A�L�k�i�I - �w���`�� - �k�ȳ���F����p�Ÿq���p] [online], web.archive.org, 29 października 2013 [dostęp 2023-11-19] [zarchiwizowane z adresu 2013-10-29].

- ↑ Weil, Nancy. „Some Aptivas shipped with CIH virus”. CNN. April 8, 1998. Retrieved on march 28, 1998.

- ↑ US Report: Gamers believe Activision’s ‘SiN’ carries CIH virus – ZDNet.co.uk. news.zdnet.co.uk. [zarchiwizowane z tego adresu (2009-04-17)].

- ↑ Virus:DOS/CIH | F-Secure Labs [online], www.f-secure.com [dostęp 2024-04-06] (ang.).

- ↑ Roger Grimes, Malicious Mobile Code: Virus Protection for Windows, "O'Reilly Media, Inc.", czerwiec 2001, ISBN 978-1-56592-682-0 [dostęp 2023-09-23] (ang.).

- ↑ Peter Szor, The Art of Computer Virus Research and Defense, Pearson Education, 3 lutego 2005, ISBN 978-0-672-33390-3 [dostęp 2023-09-23] (ang.).

Linki zewnętrzne[edytuj | edytuj kod]

- YouTube Prezentacja działania wirusa

- YouTube „Pięć ciekawych wirusów komputerowych” 4:07-5:37

- Baza danych F-Secure CIH. f-secure.com. [zarchiwizowane z tego adresu (2006-06-15)].

- Strona techniczna F-Secure CIH

- Strona techniczna CIH firmy Symantec

- Artykuł w wiadomości na temat e-maila Jennifer Lopez. news.zdnet.co.uk. [zarchiwizowane z tego adresu (2005-03-10)].

- FIX-CIH – strona Steve’a Gibsona na temat naprawy większości szkód spowodowanych przez CIH

- Kod źródłowy CIH 1.4