Equation Group

Equation Group (ang. zespół równania, grupa równania) – grupa hakerska, sklasyfikowana jako złożone stałe zagrożenie, podejrzana o powiązania z Agencją Bezpieczeństwa Narodowego (NSA)[1][2][3]. Kaspersky Lab opisuje ich jako jedną z najbardziej wyrafinowanych na świecie grup zajmujących się cyberatakami i "najbardziej zaawansowaną (...) jaką widzieliśmy". Grupa działa razem z twórcami robaka Stuxnet i Flame, którzy wydają się być jej podporządkowani[4]. Większość jej celów znajdowała się w Iranie, Rosji, Pakistanie, Afganistanie, Indiach, Syrii i Mali.

Nazwa Equation Group została nadana ze względu na szczególne upodobanie grupy do metod silnego szyfrowania. Do 2015 roku Kaspersky udokumentował 500 infekcji szkodliwym oprogramowaniem grupy w co najmniej 42 krajach, uznając, że rzeczywista liczba może dochodzić do dziesiątek tysięcy, jednak nie jest dokumentowana z powodu samoczynnego zakończenia protokołu.[5][6]

W 2017 roku WikiLeaks opublikowała dyskusję przeprowadzoną w CIA odnośnie do możliwości zidentyfikowania grupy[7]. Jeden z komentatorów napisał, że "Equation Group, jak określono ją w raporcie, nie odnosi się do konkretnej grupy, a raczej do zestawu narzędzi" wykorzystywanych do włamania[8].

Odkrycie[edytuj | edytuj kod]

Na szczycie analitków bezpieczeństwa Kaspersky, który odbył się 16 stycznia 2015 roku w Meksyku, Kaspersky Lab ogłosiła odkrycie Equation Group. Według raportu Kaspersky Lab, grupa działała co najmniej od 2001 roku, mając ponad 60 aktorów.[9] Złośliwe oprogramowanie, używane w ich pracy, nazwane EquationDrug i GrayFish, było w stanie zmienić oprogramowanie układowe dysków twardych. Ze względu na wykorzystanie zaawansowanych technologii i wysoki poziom tajności grupy, jest ona podejrzana o powiązania z NSA, ale Kaspersky Lab nie zidentyfikował jej aktorów.

Prawdopodobne powiązania ze Stuxnet i NSA[edytuj | edytuj kod]

W badaniach Kaspersky'ego, przeprowadzonych nad grupą w 2015 roku, odnotowano, że jej oprogramowanie, "Grayfish", wykazywało podobieństwa do wcześniej wykrytego "Gaussa" znanego z innych serii ataków; ponadto odnotowano, że Equation Group wykorzystała dwa ataki "zero-day" użyte później w "Stuxnet"; badacze doszli do wniosku, że "podobny sposób wykorzystania obu luk jednocześnie przez dwa różne robaki, mniej więcej w tym samym czasie, wskazuje iż Equation Group i twórcy Stuxnet są albo tym samym, albo nawiązali ścisłą współpracę"[10].

Oprogramowanie układowe[edytuj | edytuj kod]

Zidentyfikowano również, iż oprogramowanie czasem bywało rozprzestrzeniane w wyniku tzw. "interdiction", czyli w tym przypadku – przechwycenia oryginalnych płyt CD wysłanych pocztą tradycyjną przez organizatora konferencji naukowej[11], oraz że miało "bezprecedensową" zdolność infekowania i rozprzestrzeniania się poprzez oprogramowanie układowe dysków twardych kilku większych producentów; było ponadto w stanie tworzyć i wykorzystywać ukryte obszary dysku i dyski wirtualne do swoich celów – wyczyn ten wymagał dostępu do kodu źródłowego producenta każdego z nich[12]. Ponadto narzędzie było tak wyrafinowane, że mogło wykluczać pewne kraje poprzez adres IP i namierzać konkretne nazwy użytkowników na forach dyskusyjnych[13].

Słowa kodowe i znaczniki czasu[edytuj | edytuj kod]

Słowa kodowe NSA takie jak "STRAITACID" i "STRAITSHOOTER" zostały znalezione w złośliwym oprogramowaniu. Ponadto, znaczniki czasu w malware wskazywały, że programiści pracowali w zdecydowanej większości przypadków od poniedziałku do piątku, w godzinach które pokrywały się z dniem roboczym (08:00-17:00) w strefie czasowej wschodniej części Stanów Zjednoczonych[14].

Exploit LNK[edytuj | edytuj kod]

Zespół Kaspersky'ego ds. globalnych badań i analiz (ang. Global Research and Analysis Team, w skrócie: "GReAT") twierdził, że znalazł fragment złośliwego oprogramowania, zawierający "privLib" Stuxnet'a w 2008 roku[15]. W szczególności zawierał on exploita LNK, znalezionego w Stuxnet w roku 2010. "Fanny" jest klasyfikowany jako robak, który wpływa na niektóre systemy operacyjne Windows i próbuje rozprzestrzeniać się przez połączenie sieciowe lub USB. Kaspersky Lab podejrzewa, ze względu na zarejestrowany czas kompilacji Fanny, że Equation Group powstała wcześniej niż Stuxnet.

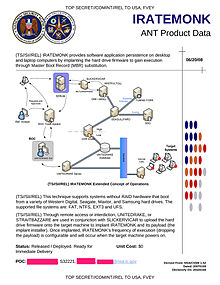

Powiązania grupy z IRATEMONK[edytuj | edytuj kod]

F-Secure twierdzi, że szkodliwe oprogramowanie układowe dysków twardych grupy to program szpiegowski o nazwie "IRATEMONK"[16], będący jednym z obiektów wymienionych w tzw. "NSA ANT catalog", ujawnionym w 2013 roku w artykule w Der Spiegel. IRATEMONK zapewnia atakującemu możliwość zainstalowania kodu na komputerach stacjonarnych i laptopach, które będzie działać nawet, jeśli dysk zostanie sformatowany, jego dane usunięte, lub system operacyjny zostanie ponownie zainstalowany. Zaraża on oprogramowanie układowe dysków twardych, co pozwala dodawać instrukcje do Master Boot Record; to z kolei pozwala na reinstalację za każdym razem, gdy komputer jest uruchamiany. Jest w stanie zarazić pewne dyski od Seagate, Maxtor, Western Digital, Samsunga[17] IBM, Micron Technology i Toshiby.

Rozłam grupy w 2016[edytuj | edytuj kod]

W sierpniu 2016 roku grupa hakerów określająca się mianem The Shadow Brokers ogłosiła, że wykradli szkodliwy kod Equation Group[18]. Kaspersky Lab zauważył podobieństwa między skradzionym kodem i kodem pozyskanym z próbek złośliwego oprogramowania Equation Group (były tam również niestandardowe fragmenty kodu, charakterystyczne dla Equation Group, m.in. nietypowy sposób implementacji algorytmu RC6) – stąd uznano to oświadczenie za autentyczne[19]. Edward Snowden zasugerował, że The Shadow Brokers są w rzeczywistości rosyjskim wywiadem[20]. Najnowsze dane ze skradzionych plików pochodzą z czerwca 2013 roku, co skłoniło Snowdena do przypuszczeń, że prawdopodobne tymczasowe zawieszenie operacji po wycieku danych z raportu NSA ds. globalnego i wewnętrznego nadzoru (spowodowanym przez Snowdena) powstrzymało The Shadow Brokers przed rozbiciem Equation Group. Exploity stworzone przeciwko Cisco Adaptive Security Appliances i zaporom Fortineta wystąpiły w niektórych próbkach złośliwego oprogramowania The Shadow Brokers[21]. EXTRABACON, exploit w protokole SNMP użyty przeciwko firmie Cisco ASA, był w momencie jego ogłoszenia exploitem typu zero-day. "Juniper" potwierdził, że zapory sieciowe NetScreen Technologies także zostały zaatakowane[22]. W EternalBlue był on użyty do przeprowadzenia ataku ransomware "WannaCry" o globalnym zasięgu.

Zobacz też[edytuj | edytuj kod]

Przypisy[edytuj | edytuj kod]

- ↑ Thomas Fox-Brewster, Equation = NSA? Researchers Uncloak Huge 'American Cyber Arsenal' [online].

- ↑ Joseph Menn: Russian researchers expose breakthrough U.S. spying program. Reuters, 17 lutego 2015. [dostęp 2015-11-24].

- ↑ The nsa was hacked snowden documents confirm. [w:] The Intercept [on-line]. 19 sierpnia 2016. [dostęp 2016-08-19].

- ↑ GReAT: Equation: The Death Star of Malware Galaxy. Kaspersky Lab, 16 lutego 2015. [dostęp 2016-08-16].

- ↑ Dan Goodin: How "omnipotent" hackers tied to NSA hid for 14 years—and were found at last. [w:] Ars Technica [on-line]. 16 lutego 2015. [dostęp 2015-11-24].

- ↑ Jeremy Kirk: Destroying your hard drive is the only way to stop this super-advanced malware. [w:] PCWorld [on-line]. 17 lutego 2015.

- ↑ Dan Goodin: After NSA hacking exposé, CIA staffers asked where Equation Group went wrong.

- ↑ What did Equation do wrong, and how can we avoid doing the same?.

- ↑ Equation Group: The Crown Creator of Cyber-Espionage. [w:] Kaspersky Lab [on-line]. 16 lutego 2015.

- ↑ Equation Group ↓, s. 13.

- ↑ Equation Group ↓, s. 15.

- ↑ Equation Group ↓, s. 16–18.

- ↑ Equation Group ↓, s. 23–26.

- ↑ Dan Goodin: New smoking gun further ties NSA to omnipotent "Equation Group" hackers. [w:] Ars Technica [on-line]. 11 marca 2015. [dostęp 2015-11-24].

- ↑ A Fanny Equation: "I am your father, Stuxnet". Kaspersky Lab, 17 lutego 2015. [dostęp 2015-11-24].

- ↑ The Equation Group Equals NSA / IRATEMONK. [w:] F-Secure Weblog : News from the Lab [on-line]. 17 lutego 2015. [dostęp 2015-11-24].

- ↑ Bruce Schneier: IRATEMONK: NSA Exploit of the Day. [w:] Schneier on Security [on-line]. 31 stycznia 2014. [dostęp 2015-11-24].

- ↑ Dan Goodin, Group claims to hack NSA-tied hackers, posts exploits as proof, „Ars Technica”, 15 sierpnia 2016 [dostęp 2016-08-19].

- ↑ Dan Goodin, Confirmed: hacking tool leak came from “omnipotent” NSA-tied group, „Ars Technica”, 16 sierpnia 2016 [dostęp 2016-08-19].

- ↑ Sean Michael Kerner, Shadow Brokers Allegedly Hack NSA's Equation Group, „eWeek”, 2016 [dostęp 2016-08-19].

- ↑ Iain Thomson, Cisco confirms two of the Shadow Brokers' 'NSA' vulns are real, „The Register”, 17 sierpnia 2016 [dostęp 2016-08-19].

- ↑ Darren Pauli, Equation Group exploit hits newer Cisco ASA, Juniper Netscreen, „The Register”, 24 sierpnia 2016 [dostęp 2016-08-30].

Bibliografia[edytuj | edytuj kod]

- Equation Group: Questions and Answers (Version: 1.5) [online], Kaspersky Lab, luty 2015 [dostęp 2017-05-22] [zarchiwizowane z adresu 2015-02-17].